Wstęp

Dobry zasięg WiFi w domu to dziś tak niezbędna rzecz jak światło czy bieżąca woda. Niestety nawiązanie połączenia z możliwym wysokim transferem nie gwarantuje jego deklarowanej prędkości, gdy połączenie jest na granicy zasięgu lub jest poważnie zakłócone. Aby temu zaradzić stosuje się repeatery. Standardowe repeatery mają dość ograniczone możliwości konfiguracji. Router OS zawarty w routerach Mikrotik daje dużo większe możliwości.

Przedstawione rozwiązanie zostało osobiście sprawdzone przeze mnie i zaaplikowane w działającej sieci.

Wybór sprzętu

Należy ocenić potrzeby transferowania ruchu i podjąć decyzję czy potrzebujemy jako repeatera naprawdę wydajnego sprzętu czy też wystarczy nam coś z wersji lite. Jeżeli jako podstawowy router pracuje np. hap ac2 to jako repeater z reguły wystarcza hAC lite lub podobnej wydajności sprzęt. Jednak gdy mamy coś z wyższej półki jak RB4011iGS+5HacQ2HnD-IN to należy się zastanowić na repeaterem o większej wydajności, choć nie zawsze musi to być regułą. Wszystko zależy od przewidywanych obciążeń repeatera.

W przypadku gdy mamy w domu więcej sieci WiFi, np. wydzielone sieci dla urządzeń automatyki domowej czy gości, wówczas należy pomyśleć jednak o urządzeniach wydajniejszych, tak w przypadku routera jak i repeatera.

Wybór rozwiązania

Najprostszym rozwiązaniem jest skorzystanie z niemal automatycznego rozwiązania jakie serwuje Router OS. Wybierzemy odpowiedni tryb WDS dla jednego z interfejsów WLAN, drugi zmostkowany do niego będzie służył jako właściwy repeater.

Przygotowanie

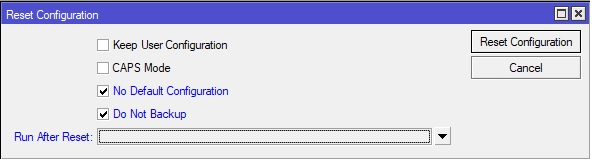

Pierwszą rzeczą jaką zrobimy jest jak zwykle usunięcie ustawień domyślnych.

Konfiguracja mostka

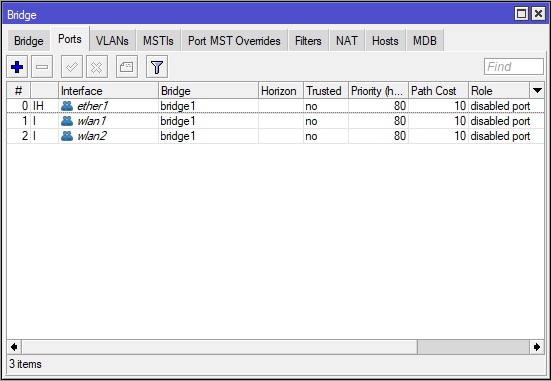

Kolejnym krokiem jest stworzenie mostka dla trzech interfejsów. Jednego z ether i obu interfejsów wlan.

Profil zabezpieczeń

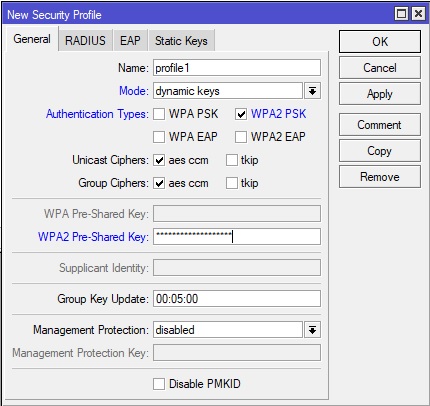

Tworzymy profil zabezpieczeń, odpowiadający ustawieniom naszego routera.

Konfiguracja pierwszego interfejsu

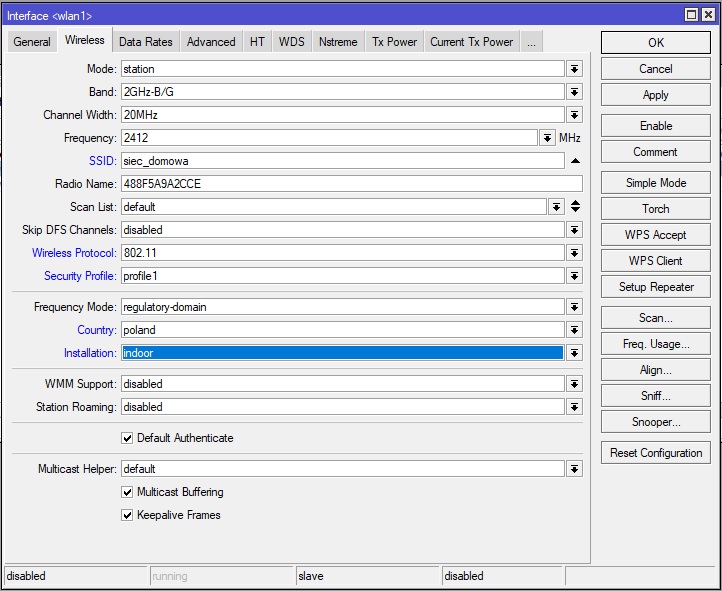

Wstępnie ustawiamy pierwszy interfejs, nazwa sieci, protokół, profil zabezpieczeń i inne.

Teraz klikamy Scan i wybieramy sieć do której chcemy się połączyć oraz przycisk Connect.

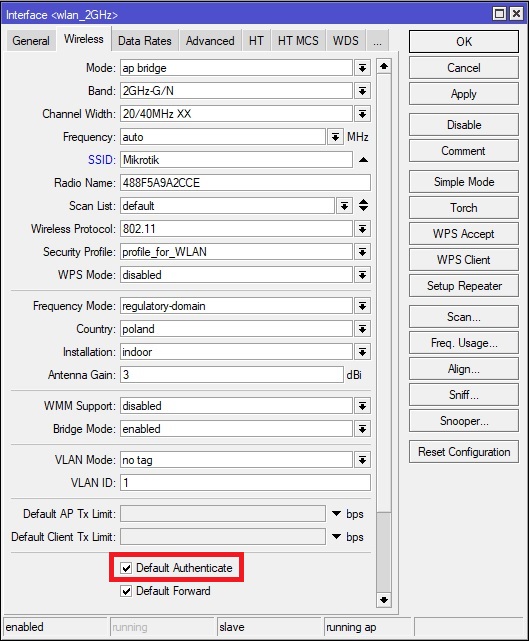

Należy tylko pamiętać, gdy mamy włączone filtrowanie po adresach MAC, aby na czas konfiguracji repeatera wyłączyć tę opcję. W Mikrotik jest to Default Authenticate. Tę opcję na każdym interfejsie WLAN trzeba zaznaczyć na czas konfiguracji repeatera.

Po pomyślnym odszukaniu i dołączeniu do sieci na co wskazuje napis na dolnej belce.

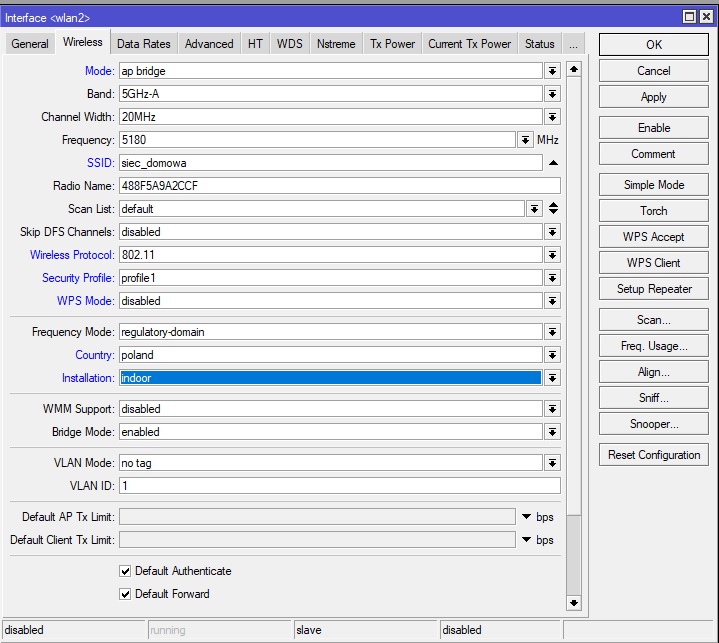

Konfiguracja drugiego interfejsu

Teraz pora na drugi interfejs, który będzie dostarczał sygnał jako właściwy repeater.

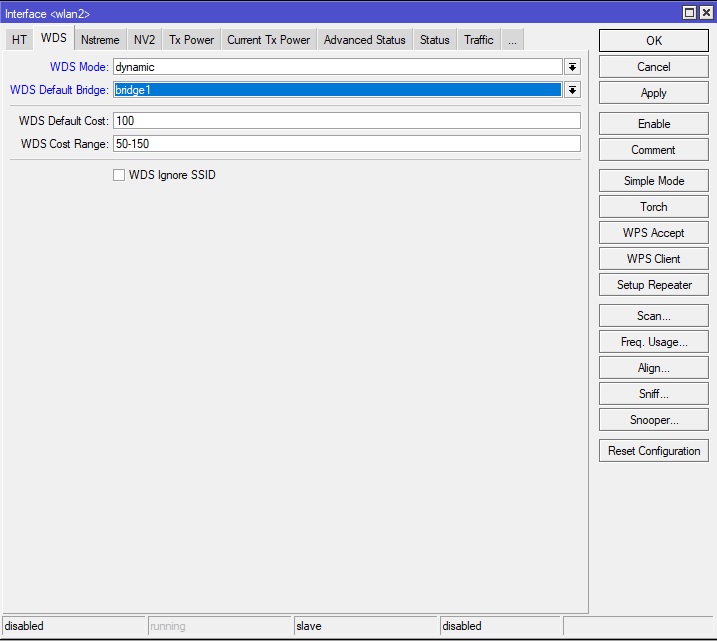

Ponadto w zakładce WDS musimy wybrać opcje dynamic i wskazać bridge1 jako domyślny.

Na koniec, dodajemy repeater do zaufanych urządzeń w głównym routerze. Odznaczamy Default Authenticate i to właściwie koniec.

Podsumowanie

Przeźroczysty repeater działa dość specyficznie, bo nigdy naprawdę nie wiemy z jakiego urządzenia dostarczającego WiFi korzystamy. Charakterystycznym jednak jest to, że gdy mamy np. połączenie przez Signal to przy przełączeniu się telefonu z jednego punktu rozsiewającego WiFi do innego następuje chwilowe zacięcie się połączenia. Podobnie będzie przy innych połączeniach niebuforowanych. Zapraszam do innych opisów.